Dirty Cow漏洞 Linux系统的远古杀手与现代安全挑战

在网络安全领域,Linux系统一直以其稳定性和安全性著称,但2016年爆出的Dirty Cow(脏牛)漏洞却给这一印象带来了巨大冲击。这个存在长达9年之久的权限提升漏洞,因其独特的利用方式和强大的破坏力,至今仍是信息安全领域的重要研究案例。

Dirty Cow漏洞的技术原理

Dirty Cow是一个Linux内核中的竞争条件漏洞,正式编号为CVE-2016-5195。其核心问题在于内核的写时拷贝(Copy-on-Write)机制存在缺陷,攻击者可以利用这个漏洞将只读内存映射改写为可写,从而实现权限提升。

漏洞的可怕之处在于:

- 影响范围广泛:从2007年发布的Linux内核2.6.22到2016年的4.8版本均受影响

- 利用难度低:公开的利用代码简单有效

- 隐蔽性强:攻击过程中不会产生明显的系统异常

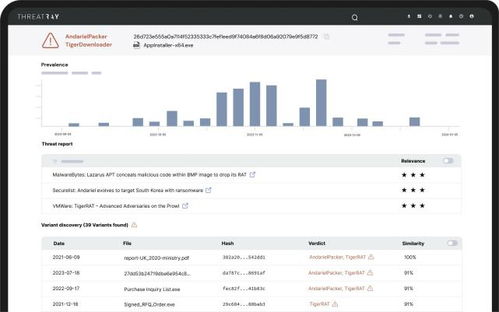

杀毒软件为何束手无策

传统杀毒软件在面对Dirty Cow时显得力不从心,主要原因包括:

- 内核级攻击:Dirty Cow直接攻击操作系统内核,绕过了应用层的安全监控

- 无恶意文件特征:攻击利用的是系统的正常功能,不涉及恶意文件下载或执行

- 动态利用特性:漏洞利用过程涉及内存竞争条件,静态分析难以检测

- 权限混淆:攻击成功后,恶意代码运行在合法的高权限上下文中

对网络与信息安全软件开发的启示

Dirty Cow事件为信息安全软件开发提供了重要教训:

纵深防御策略的必要性

单一的安全防护手段已不足以应对复杂攻击。现代安全软件需要构建多层次的防护体系,包括:

- 行为监控:监测异常的权限提升行为

- 内核完整性保护:监控关键内核结构的修改

- 容器化隔离:限制应用程序的权限范围

主动威胁检测的演进

传统特征码检测的局限性促使安全软件向以下方向发展:

- 机器学习检测:基于行为模式识别未知威胁

- 沙箱技术:在隔离环境中分析可疑代码

- 运行时应用自保护(RASP):监控应用程序的异常行为

开源安全生态的建设

Dirty Cow的发现和修复过程凸显了开源社区协作的重要性:

- 加强代码审计和自动化安全测试

- 建立快速响应和补丁分发机制

- 促进安全研究人员与企业之间的合作

结语

Dirty Cow漏洞虽然已被修复,但其留下的警示却历久弥新。在日益复杂的网络威胁环境下,信息安全软件开发必须与时俱进,从被动防御转向主动防护,构建更加智能、立体的安全防护体系。只有通过技术创新和生态协作,才能在攻防对抗中保持领先地位。

如若转载,请注明出处:http://www.xadnssm1.com/product/46.html

更新时间:2026-02-24 10:16:56