车辆网络安全的未来(上) 从威胁分析到安全开发的全链条构建

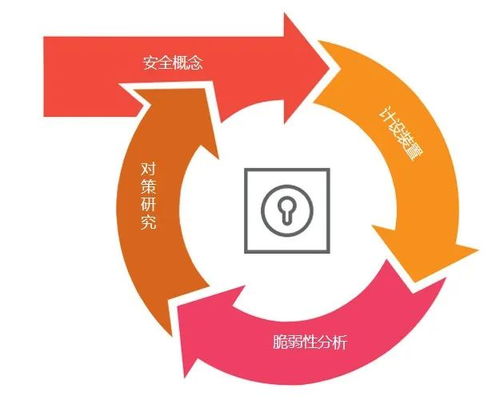

随着汽车智能化、网联化、电动化和共享化的浪潮席卷全球,车辆已从传统的机械产品演变为一个集成了复杂电子控制单元、海量传感器、无线通信模块和云端服务的“移动智能终端”。这一变革在带来前所未有的便利与体验的也将车辆暴露在日益严峻的网络安全威胁之下。车辆网络安全的始于开发阶段就融入骨髓的全链条安全理念,涵盖威胁分析、风险评估、安全设计、漏洞管理与安全软件开发等核心环节。

一、车辆开发中的威胁分析:绘制攻击面地图

威胁分析是车辆网络安全工程的基石。其目标是在设计初期就系统性地识别出车辆可能面临的所有潜在威胁。这需要构建一个全面的“攻击面”视图,涵盖:

- 外部接口:如蜂窝网络(4G/5G)、蓝牙、Wi-Fi、UWB、NFC、GNSS、V2X通信等,这些都是远程攻击的潜在入口。

- 内部网络:如CAN FD、LIN、MOST、以太网等车载总线,一旦攻击者突破外部防线,这些网络可能成为横向移动和关键系统控制的通道。

- 物理与本地接口:OBD-II诊断接口、USB充电/数据端口、传感器(如摄像头、雷达)等,为近距离物理攻击提供了可能。

- 供应链与后端生态:来自供应商的软硬件组件、移动应用程序、云端服务平台、OTA升级服务器等,任何一个环节的脆弱性都可能成为整个车辆系统的短板。

威胁建模方法(如STRIDE)被广泛应用于此阶段,帮助工程师从攻击者的视角(ATT&CK for ICS等框架提供了参考),思考如何破坏车辆的机密性、完整性与可用性,例如篡改车速信号、非法控制刹车或转向、窃取用户隐私数据等。

二、风险评估与安全设计:将安全需求转化为架构约束

在识别威胁后,需进行风险评估,根据威胁可能造成的安全影响(对功能安全、财产、隐私的影响程度)和利用可能性进行优先级排序。基于此,安全设计的目标是将抽象的安全需求转化为具体的、可实施的架构与设计决策:

- 纵深防御架构:不依赖单一安全措施,而是在车辆电子电气架构的各个层级(云端、车外通信、网关、域控制器、ECU)部署多层防御机制,确保一道防线被突破后,仍有其他机制提供保护。

- 区域与通道概念:参考ISO/SAE 21434标准,将车辆网络划分为不同安全等级的“区域”(如动力总成域、车身域、信息娱乐域),并通过“网关”严格控制区域间的通信通道,实施严格的访问控制与防火墙策略。

- 硬件安全基础:集成硬件安全模块(HSM)、可信执行环境(TEE)等,为密钥管理、安全启动、代码完整性验证、安全存储等关键安全功能提供硬件级信任根和物理防护。

- 最小权限原则:确保每个ECU、每个软件模块仅拥有完成其功能所必需的最小系统权限和网络访问权限,限制攻击蔓延。

三、漏洞分析:贯穿生命周期的持续守望

漏洞分析并非一次性活动,而是贯穿车辆从设计、开发、测试到售后全生命周期的持续性过程:

- 开发阶段:结合静态应用安全测试(SAST)、软件组成分析(SCA)对源代码和第三方库进行扫描,发现编码缺陷和已知漏洞。

- 测试验证阶段:进行动态应用安全测试(DAST)、模糊测试、渗透测试,在台架、实车环境中模拟攻击,验证安全机制的有效性。

- 运营与维护阶段:建立漏洞监控与应急响应体系,跟踪业界公开漏洞(如通过CVE),对已部署的车辆进行漏洞影响评估;通过安全的OTA通道,及时分发安全补丁。

- 协同披露:与安全研究人员建立负责任的漏洞披露渠道,化外部威胁为改进动力。

四、网络与信息安全软件开发:安全编码与流程保障

安全的车辆最终由安全的代码实现。这要求在软件开发过程中严格执行安全实践:

- 安全编码规范:遵循如MISRA C/C++、AUTOSAR安全指南等针对汽车行业的编码标准,避免缓冲区溢出、整数溢出、格式化字符串等常见漏洞。

- 安全的开发流程:在敏捷或V模型开发流程中,集成安全活动,如安全需求分析、安全架构评审、安全代码审查、安全测试等,实现“安全左移”。

- 安全的通信与加密:在车内外通信中广泛使用经认证的加密算法(如AES)、安全协议(如TLS 1.3、SecOC),确保数据的真实性、机密性和完整性。

- 安全的生命周期管理:实现安全的软件更新与身份管理,确保只有经过授权和完整性校验的软件才能在车辆上执行,并能安全地撤销被泄露的凭证。

车辆网络安全的其基石在于将安全视为一项系统工程,从车辆开发的最初阶段就进行前瞻性的、系统化的构建。从威胁分析到安全设计,再到持续的漏洞管理与安全的软件开发,形成了一个闭环的、不断演进的安全能力链条。这不仅是技术挑战,更是组织流程、行业标准和合作生态的全面升级。唯有如此,我们才能确保在享受智能网联汽车带来的革命性体验时,其行驶安全与用户隐私得到坚实可靠的保障。(未完待续)

如若转载,请注明出处:http://www.xadnssm1.com/product/53.html

更新时间:2026-02-24 19:27:53